Se connecter à internet équivaut à se connecter à d’autres ordinateurs sur lesquels on a peu ou pas de prise du tout

Sommaire

CHAPITRE 1 : bases sur les réseaux CHAPITRE 2 : traces sur toute la ligne CHAPITRE 3 : surveillance et contrôle des communications CHAPITRE 4 : cacher le contenu des communications avec la cryptographie asymétrique Chapitre 5 : cacher les parties prenantes d'une communication avec le routage en oignon

CHAPITRE 1 : bases sur les réseaux

Internet : un ensemble d’ordinateurs reliés entre eux par diverses technologies, formant des réseaux gérés par diverses entités (entreprises, gouvernements, associations, particuliers).

1.1. Protocoles de communication

Le fonctionnement d’Internet repose sur des protocoles de communication, le “protocole réseau” permettant l’acheminement d’informations d’une machine à une autre. Le plus connu est le protocole IP (“Internet Protocole”).

1.1.1. Protocoles applicatifs

Chaque application d’internet (web, courrier électronique, etc.) utilise un langage particulier ou “protocole applicatif”.

Problème 1 : beaucoup de protocoles applicatifs ne sont pas chiffrés, l’information qui transite est lisible par quiconque.

Problème 2 : tous les protocoles ne sont pas transparents, il existe des protocoles propriétaires pas ou peu documentés.

1.1.2. Protocole IP

Fonction : acheminer l’information (paquets) à travers les millions de réseaux internet.

Paquets : pour sa transmission, l’information est découpée en paquets sur lesquels sont écrits les adresses d’expédition et de destination (en-tête du paquet).

Adresse IP : pour l’échange d’information, tout ordinateur connecté au réseau doit avoir une adresse utilisée pour lui envoyer des paquets, l’adresse IP.

Problème : l’adresse IP est très utile pour la surveillance du réseau, car elle identifie un ordinateur du réseau de façon unique.

1.2. Internet : une interconnexion de réseaux sous le contrôle d’organisations

1.2.1. Fournisseur d’accès à Internet (FAI)

Un FAI gère son propre réseau auquel sont connectées les “box” des personnes abonnées. Ce réseau FAI est interconnecté aux autres réseaux.

Au niveau domestique, les “box” sont de petits ordinateurs assurant le rôle de modem-routeur (elles font partie du réseau local et d’Internet).

Les routeurs sont des ordinateurs chargés de faire transiter des paquets entre les réseaux.

1.2.2. Exemple d’une communication entre 2 ordinateurs personnels

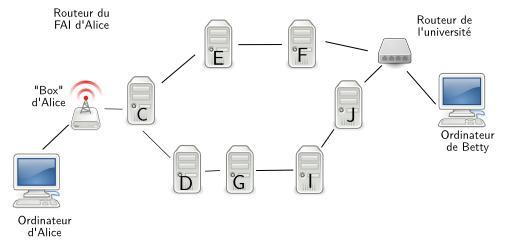

Routage conventionnel. (i) Le message est envoyé depuis l’ordinateur d’Alice. Le paquet arrive d’abord sur le réseau de son FAI pour être transmis au routeur C de son FAI qui joue le rôle de centre de tri. (ii) Le routeur C choisi le chemin le plus direct pour atteindre le routeur E, qui appartient à un opérateur de transit payé par le FAI d’Alice. (iii) Le paquet est ensuite envoyé au routeur F qui appartient à une entreprise payée par l’université de Betty. (iv) Le routeur F envoie enfin le message à l’ordinateur de Betty.

Résultat : chaque paquet passe par de nombreux ordinateurs appartenant à des organisations nombreuses et variées.

CHAPITRE 2 : traces sur toute la ligne

L’information que l’on communique en ligne passe en clair par de nombreux ordinateurs et laisse des traces.

2.1. Sur l’ordinateur client

Notre ordinateur garde de nombreuses traces de nos activités en ligne, notre vulnérabilité dépend de notre système d’exploitation et de nos pratiques : mémoire du navigateur, cookies (petits textes avec données personnelles communiquées aux sites web consultés), applications côté client (Javascript, etc.), journaux des logiciels (e.g., messagerie instantanée, logiciel de téléchargement).

2.2. Sur la “box” : adresse matérielle de la carte réseau

Tout ordinateur utilise une carte réseau pour se connecter à l’Internet, et chaque carte réseau possède une adresse matérielle (MAC).

- Chaque carte réseau connectée à la “box” lui donne son adresse matérielle : or les “box” conservent un journal des adresses matérielles.

- Quand le réseau local inclut l’usage du Wi-Fi, les adresses matérielles des ordinateurs se connectant à la “box” peuvent être enregistrées par d’autres ordinateurs.

2.3. Sur les routeurs : les en-têtes de paquets

Entre l’ordinateur personnel et le serveur, de nombreux routeurs relaient les paquets (information) : l’en-tête de ces paquets contient l’adresse IP de la source et du destinataire.

Les routeurs gardent également des traces des en-têtes dans des journaux, et ils peuvent accéder au contenu des paquets (contenu de la page web consultée ou d’un email envoyé).

2.4. Sur le serveur

Les serveurs traitent (i) les en-têtes des paquets, (ii) les adresse IP, (iii) les en-têtes de protocoles applicatifs, (iv) le contenu des paquets.

Ils possèdent des journaux systèmes stockant l’ensemble de ces informations, en y ajoutant la date et l’heure des requêtes.

CHAPITRE 3 : surveillance et contrôle des communications

Il est possible de surveiller nos activités sur Internet à plusieurs niveaux. De plus, la législation européenne oblige les organismes faisant fonctionner des parties d’Internet à conserver certaines données (loi de rétention de données).

3.1. Entreprises à la recherche de profils à revendre

La publicité est l’une des principales sources de revenus des entreprises fournissant des services “gratuits” sur Internet (e.g., moteurs de recherche, boîtes mail). Pour les annonceurs, un enjeu est l’intérêt porté par les internautes aux publicités : les données personnelles ont une forte valeur dans ce contexte.

3.2. États cherchant à préserver leurs intérêts

Les communications sur Internet sont surveillées de façon systématique par divers services étatiques (e.g., Klein, 2004).

3.3. Rétention de données

3.3.1. Journaux des hébergeurs

Les organisations fournissant des services sur internet conservent des traces de ce qui transite sous forme de journaux de connexion (“logs”) : qui fait quoi, quand (e.g., adresse IP, identifiants).

En france, la loi oblige les hébergeurs à conserver pendant 1 an “les données de nature à permettre l’identification” de “toute personne ayant contribué à la création d’un contenu mis en ligne” (e.g., envois de mails, publications sur un média participatif).

3.3.2. Journaux des FAI

UE : obligation pour les FAI de conserver les traces relatives à l’identité des personnes se connectant, les dates et heures, la géolocalisation.

3.4. Requête légale

Les flics adressent des requêtes légales pour accéder aux journaux prévus par les lois de rétention de données. Ils adressent également des requêtes officieuses par voie électronique. Dans les deux cas, ils obtiennent généralement satisfaction.

3.5. Écoutes de masse

La NSA collecte de nombreuses données sur les personnes avec comme objectifs d'”examiner tout ce que fait un individu sur Internet” (Vaudano, 2013) et d’établir un “graphe social” (réseau de connexions et de relations entre les gens ; Pisani, 2007). La surveillance d’un individu inclue celle de ses proches (Manach, 2013).

En france, les services de sécurité sont autorisés à mettre en place dans le réseau des FAI des outils d’analyse de l’ensemble du trafic.

Il existe des parades pour rendre les indiscrétions plus difficiles.

CHAPITRE 4 : cacher le contenu des communications avec la cryptographie asymétrique

Le chiffrement est la piste la plus sérieuse pour protéger ses données : il les rend illisibles pour qui n’a pas la clé secrète.

4.1. Limites du chiffrement symétrique

Avec le chiffrement symétrique, une même clé assure le chiffrement et déchiffrement :

- Pratique adaptée au chiffrement des supports de stockages.

- Pratique inadaptée pour la communication, où la personne devant déchiffrer les données n’est pas la même que celle qui les a chiffrées.

4.2. Le chiffrement asymétrique

Ici, la clé utilisée pour le déchiffrement est différente de celle utilisée pour le chiffrement d’un message :

- On possède une clé privée + une clé publique : ces clés forment la paire de clés de chiffrement.

- On donne notre clé publique aux personnes souhaitant nous envoyer des messages chiffrés, cette clé leur permet de chiffrer les messages qu’elles nous envoient.

- On ne partage sous aucun prétexte notre clé privée, qui nous sert à déchiffrer les messages chiffrés réceptionnés. Ce que la clé publique chiffre, la clé privée peut le déchiffrer.

Notre clé publique peut être publiée sur Internet, pour que toute personne qui souhaite nous écrire de manière chiffrée puisse se la procurer. La clé privée est garder au secret.

Attention : l’en-tête de la communication circulera en clair. On peut ne pas mettre d’en-tête (objet) à notre mail, on choisir un en-tête banal sans lien avec le contenu du message.

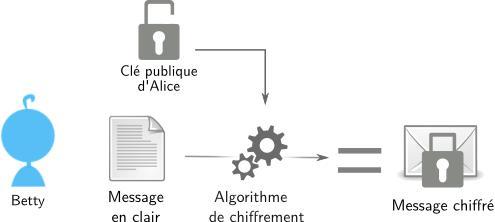

Illustration

Alice veut recevoir un message chiffré de Betty. Elle envoie sa clé publique à Betty.

Betty chiffre son message avec la clé publique d’Alice.

Betty envoie son message chiffré.

Alice déchiffre le message chiffré avec sa clé privée.

4.3. Confidentialité persistante

Un adversaire peut enregistrer nos conversations en ligne chiffrées puis mettre la main sur les clés privées (en s’introduisant chez nous ou dans notre ordinateur). Il pourra alors déchiffrer l’ensemble des conversations chiffrées.

Solution : certains logiciels incluent des fonctions de confidentialité persistante (“Perfect Forward Secrecy”). Ce type de chiffrement utilise un protocole éditant une clé temporaire à chaque session de communication. La clé privée ne sert ici qu’à la signature numérique de l’échange : la clé temporaire est utilisée pour chiffrer de façon symétrique les communications. Une fois la communication terminée, il suffit que les logiciels impliqués oublient cette clé temporaire.

Avec la confidentialité persistante, même si la clé privée est saisie par un adversaire, les échanges sont protégés d’une analyse a posteriori.

Exemple : Off-the-Record Messaging (OTR) permet d’avoir des conversations privées sur de multiples protocoles de messagerie instantanée (e.g., XMPP/Jabber, IRC, MSN) en fournissant chiffrement, authentification (empreinte) et confidentialité persistante.

OTR se présente sous la forme d’un greffon à un client de messagerie instantanée. Il doit être installé chez chaque interlocuteur pour être actif.

4.4. Résumé et limites

La cryptographie asymétrique est un bon complément à la cryptographie symétrique dès qu’il s’agit de protéger le contenu de nos communications. Mais le chiffrement a des limites qui touchent notamment à la confiance qu’on met dans l’ordinateur et les logiciels auxquels on confie le chiffrement et le déchiffrement (et donc le texte en clair). Enfin, si le chiffrement permet de cacher le contenu de la communication, les parties impliquées (qui communique avec qui) restent apparentes.

CHAPITRE 5 : cacher les parties prenantes de la communication avec le routage en oignon

Le chiffrement dissimule le contenu du trafic et non les en-têtes, ces derniers permettant l’identification de la source et de la destination d’une communication.

Le routage en oignon peut fournir un certain anonymat sur Internet en masquant d’où provient une communication : l’adresse IP qui apparaît sur Internet n’est pas la nôtre mais celle d’un autre ordinateur.

5.1. Tor : un réseau décentralisé d’anonymisation

Tor signifie “le routage en oignon” : il s’agit d’un logiciel libre faisant transiter les communications au sein d’un réseau distribué de relais (nœuds) hébergés par des volontaires partout dans le monde. Les communications suivent une trajectoire aléatoire à travers plusieurs relais. Un adversaire ne peut donc pas, en observant un seul point, associer la source et le destinataire.

5.2. Création et utilisation d’un circuit Tor

Exemple de circuit Tor. Lorsque je veux accéder à un site web, Tor établit une connexion avec un premier relais parmi une liste, puis une connexion avec un deuxième relais et enfin avec un nœud de sortie : la connexion au serveur semblera provenir de lui. Toutes les connexions sont chiffrées. Chaque relais ne connaît que celui qui lui a transmis les données, et celui auquel il va les retransmettre : aucun relais ne connaît le chemin complet, aucun des ordinateurs ne sait donc que notre machine se connecte à exemple.org. Enfin, le circuit Tor emprunté est modifié automatiquement plusieurs fois par heure.